SIM utilizadas por los delincuentes para falsificar cualquier número ~ Segu-Info - Ciberseguridad desde 2000

Por un escritor de hombre misterioso

Last updated 28 mayo 2024

Noticias Grupo ITS

Seguridad Avanzada en Redes de Datos, PDF, Cortafuegos (informática)

Noticias Grupo ITS

RevistaSeguridadenAmérica 107, PDF, Logística

Qué es el SIM swapping y cómo funciona

Noticias Grupo ITS

Segu-Info - Ciberseguridad desde 2000: Controles CIS esenciales de Ciberseguridad

Cybersecurity-Fundamentals-Study-Guide XPR Spa 0816, PDF, La seguridad informática

Noticias Grupo ITS

Noticias Grupo ITS

Computer Security, PDF, Malware

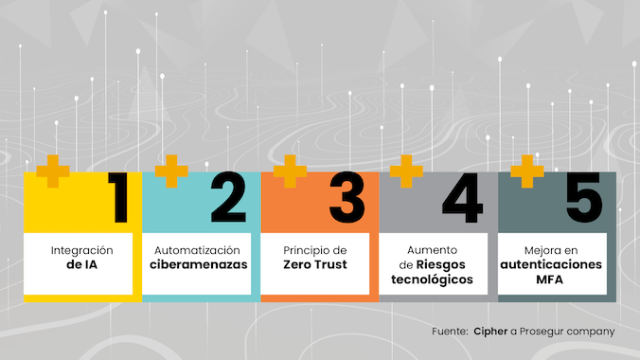

Cipher identifica las tendencias de ciberseguridad que marcarán 2024

Recomendado para ti

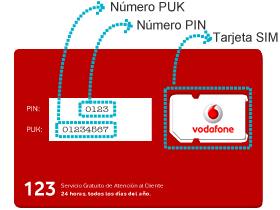

Activación de tu tarjeta SIM14 Jul 2023

Activación de tu tarjeta SIM14 Jul 2023 Las mejores ofertas en Tarjetas SIM para teléfonos celulares de activación anónimo14 Jul 2023

Las mejores ofertas en Tarjetas SIM para teléfonos celulares de activación anónimo14 Jul 2023 Tarjeta SIM M2M para Estados Unidos - Things Mobile - Cobertura Global, Red multioperador GSM/2G/3G/4G, sin costes fijos, sin vencimiento. 10€ de14 Jul 2023

Tarjeta SIM M2M para Estados Unidos - Things Mobile - Cobertura Global, Red multioperador GSM/2G/3G/4G, sin costes fijos, sin vencimiento. 10€ de14 Jul 2023 Tarjeta SIM anónima ⭐ Llamadas ilimitadas, Argentina14 Jul 2023

Tarjeta SIM anónima ⭐ Llamadas ilimitadas, Argentina14 Jul 2023 Las mejores ofertas en Tarjetas SIM de teléfono celular prepago Alemania14 Jul 2023

Las mejores ofertas en Tarjetas SIM de teléfono celular prepago Alemania14 Jul 2023 tarjeta sim anónima – Compra tarjeta sim anónima con envío gratis en AliExpress version14 Jul 2023

tarjeta sim anónima – Compra tarjeta sim anónima con envío gratis en AliExpress version14 Jul 2023 eSIM: qué es, qué ventajas aporta y cuándo llegará masivamente a todo tipo de dispositivos14 Jul 2023

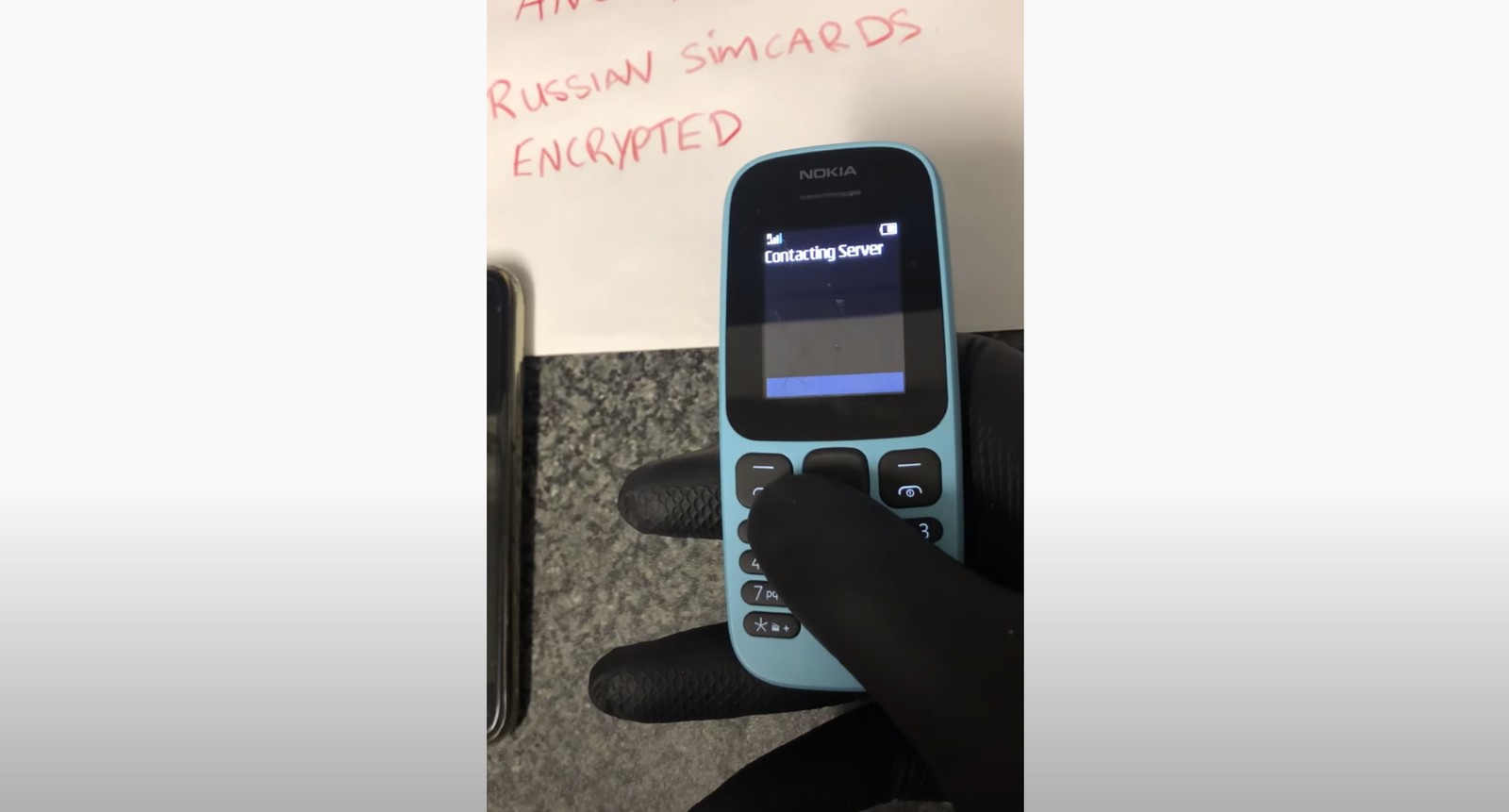

eSIM: qué es, qué ventajas aporta y cuándo llegará masivamente a todo tipo de dispositivos14 Jul 2023- use Internet de forma anónima a través de la tarjeta SIM habilitada para Tor Onion3G.14 Jul 2023

Xiaomi Redmi Note 10 Pro - Selecciona los ajustes de la tarjeta SIM Dual14 Jul 2023

Xiaomi Redmi Note 10 Pro - Selecciona los ajustes de la tarjeta SIM Dual14 Jul 2023 Recursos de Pau Ninja】 Armas que uso en 202414 Jul 2023

Recursos de Pau Ninja】 Armas que uso en 202414 Jul 2023

También te puede interesar

Funda para volante de coche de cuero pu, barra de Flash, cómoda banda elástica, cubierta de mango, accesorios interiores de coche, 3-38CM - AliExpress14 Jul 2023

Funda para volante de coche de cuero pu, barra de Flash, cómoda banda elástica, cubierta de mango, accesorios interiores de coche, 3-38CM - AliExpress14 Jul 2023 Batidora-Amasadora BOSCH MFQ40304 Varillas 500W14 Jul 2023

Batidora-Amasadora BOSCH MFQ40304 Varillas 500W14 Jul 2023 1pc Organizador Armario Colgante Capacidad 66 Libras - Temu Chile14 Jul 2023

1pc Organizador Armario Colgante Capacidad 66 Libras - Temu Chile14 Jul 2023 Mono Deportivo Sin Costuras Cuello Halter Sin Espalda Teñido - Temu14 Jul 2023

Mono Deportivo Sin Costuras Cuello Halter Sin Espalda Teñido - Temu14 Jul 2023 Chándal de fútbol profesional para hombre, conjunto de14 Jul 2023

Chándal de fútbol profesional para hombre, conjunto de14 Jul 2023 Set velas pequeñas verde mint – La Fiesta de Olivia14 Jul 2023

Set velas pequeñas verde mint – La Fiesta de Olivia14 Jul 2023 PAÑUELO BAUTIZO BORDADO 40 Bordados sencillos, Bordado, Toallas bordadas14 Jul 2023

PAÑUELO BAUTIZO BORDADO 40 Bordados sencillos, Bordado, Toallas bordadas14 Jul 2023 Luna Cloud Gaming: Prime Gaming14 Jul 2023

Luna Cloud Gaming: Prime Gaming14 Jul 2023 Repuestos :: Sistema Eléctrico Carrocería :: Lamparas Y Portalamparas :: LAMPARA H4 (12V 55/60W) - Producto14 Jul 2023

Repuestos :: Sistema Eléctrico Carrocería :: Lamparas Y Portalamparas :: LAMPARA H4 (12V 55/60W) - Producto14 Jul 2023- Prodotto: 24561 - TELEVISOR PARA AUTOCARAVANAS 24 LED SLIM USB + SMART TV WIFI FULL HD - INOVTECH (ACCESORIOS PARA CAMPER-CARAVANA-MULTIMEDIA - AUDIO VIDEO)14 Jul 2023